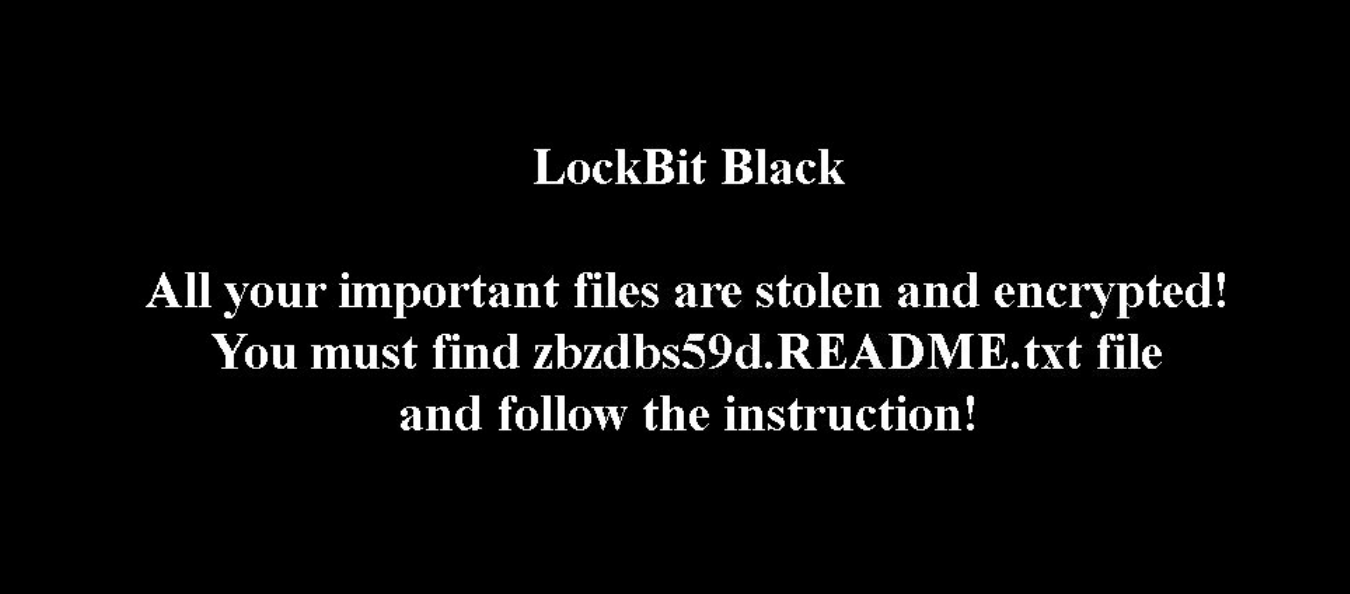

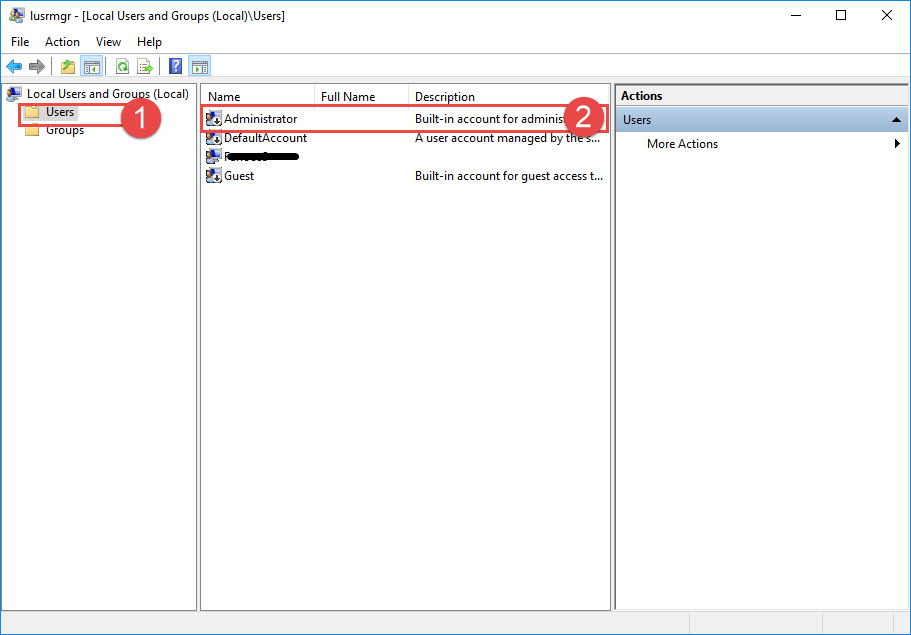

مخفی کردن باج افزار در نصب کننده های پرکاربرد NSIS

مهاجمان سایبری برای گسترش انفجاری و جلوگیری از شناسایی، بدافزار خود را در نصب کننده های NSIS مخفی میکنند.

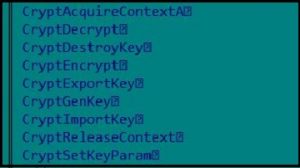

عوامل تهدید از تکنیکهای جدیدی برای پنهان کردن کدهای خود و اجتناب از شناسایی به هر شکلی استفاده میکنند. مهاجمان اکنون از یک روند جدید از طریق NSIS (سیستم نصب اسکریپتی Nullsoft) استفاده می کنند، که یک نصب کننده منبع باز است و می تواند فایلهای مختلف را با هم مجتمع کند. در گذشته، مهاجمان بدافزار از یک رمز کننده مبتنی بر NSIS برای پنهان کردن خود استفاده کرده بودند. این روال در خانوادههای بدافزار Lokibot، Ave Marie stealer، AgentTesla، Formbook و غیره مشاهده شده است. در این مطلب سعی شده بینش عمیقتری را در مورد روند جدید حملات سایبری توضیح میدهد.

تجزیه و تحلیل – LOKIBOT

اجازه دهید به هش زیر نگاه کنیم (۲D4739AB2D34EEC849D903E05E8E0EB4).

این یک فایل NSIS است که از طریق ابزار DIE قابل شناسایی است.

تصویر۱: ابزار DIE که NSIS را نشان می دهد

تصویر۱: ابزار DIE که NSIS را نشان می دهد

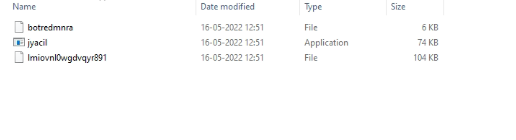

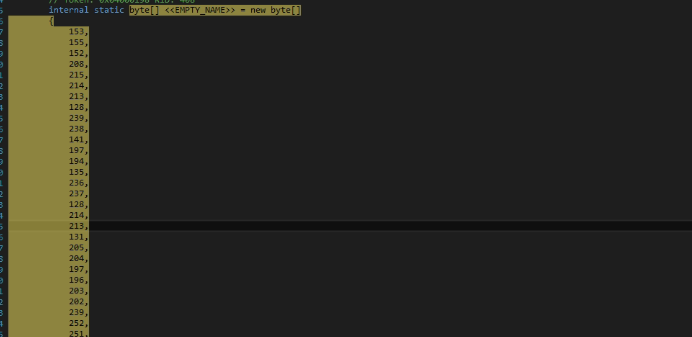

در هنگام استخراج فایل با استفاده از ۷zip، میتوانیم محتویات داخل پوشه را ببینیم. دارای دو محموله رمزگذاری شده و یک فایل اجرایی در داخل آن است. در هنگام اجرا، تمام فایل ها در پوشه %temp% استخراج می شوند.

تصویر۲: داخل فایل NSIS

تصویر۲: داخل فایل NSIS

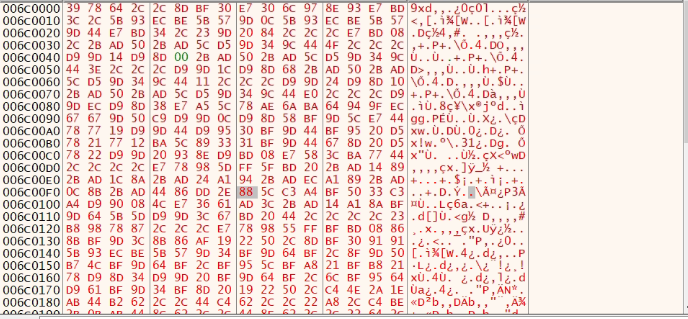

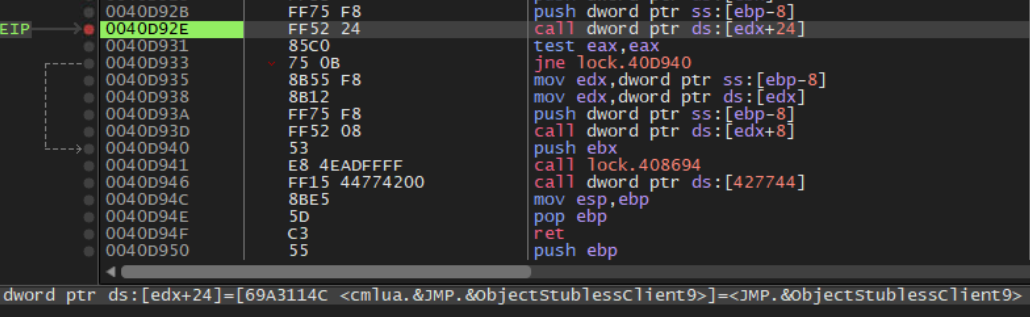

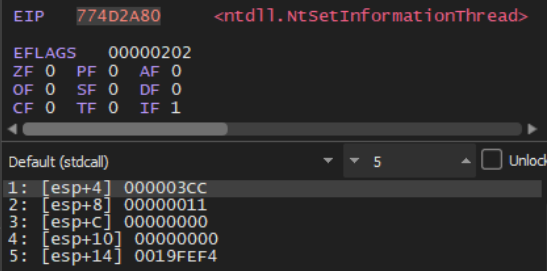

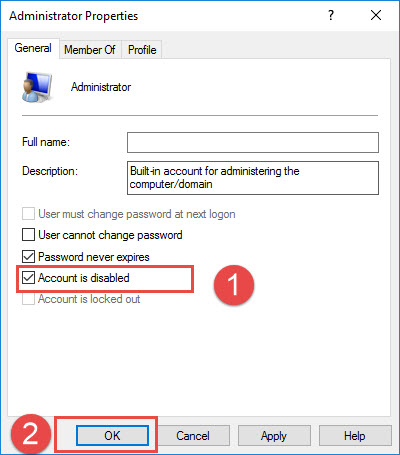

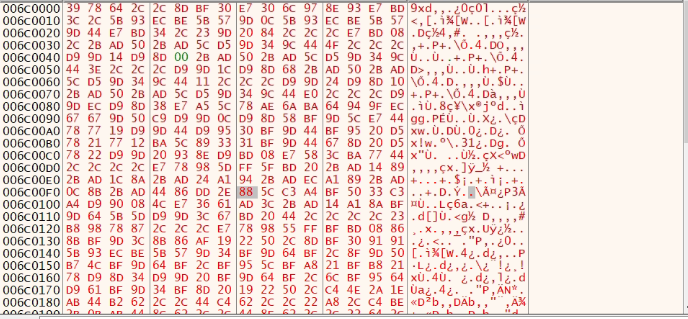

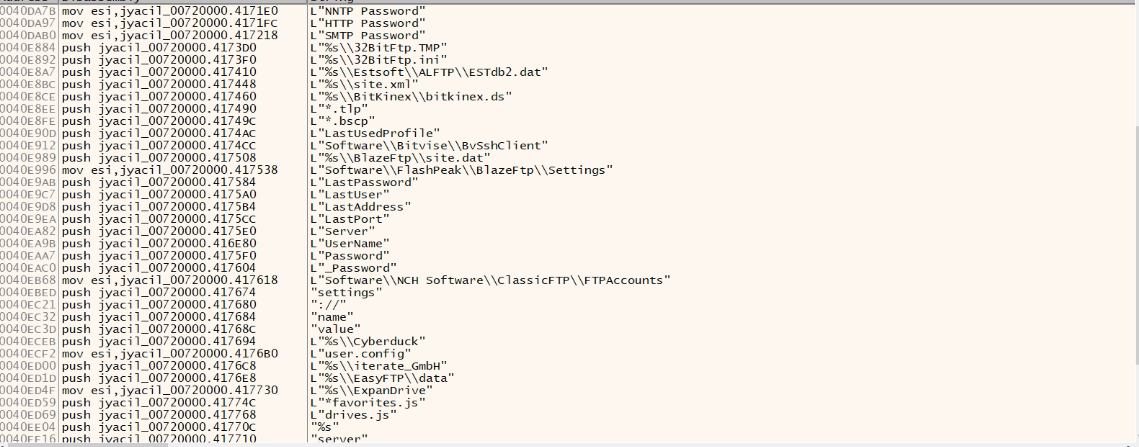

اجازه دهید فایل اجرایی jyacil.exe (MD5: 81EC4B73F581DD36CBDBB6C695CD038C) را بررسی کنیم. این فایل با استفاده از VirtualAlloc API فضایی از حافظه را تخصیص می دهد و سپس پیلود رمزگذاری شده (botredmnra-6kb) را در فضای اختصاص داده شده کپی می کند.

تصویر ۳: حافظه اختصاص داده شده مجازی (Virtually Allocated) حاوی پی لود رمزگذاری شده

تصویر ۳: حافظه اختصاص داده شده مجازی (Virtually Allocated) حاوی پی لود رمزگذاری شده

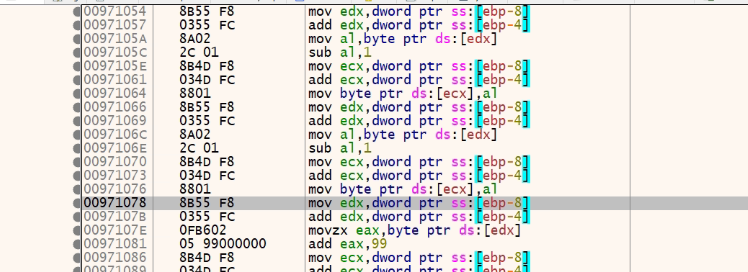

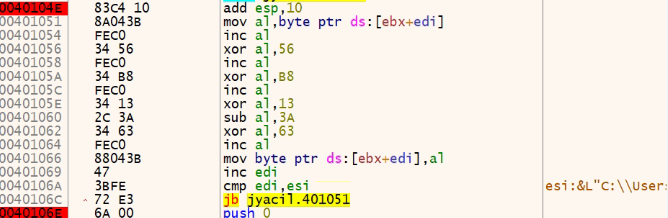

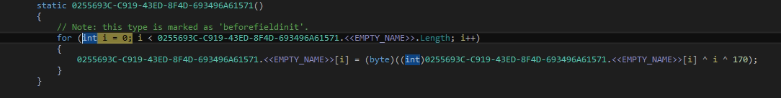

این پی لود توسط حلقه رمزگشایی زیر به کد Shell رمزگشایی می شود.

تصویر۴: حلقه رمزگشایی

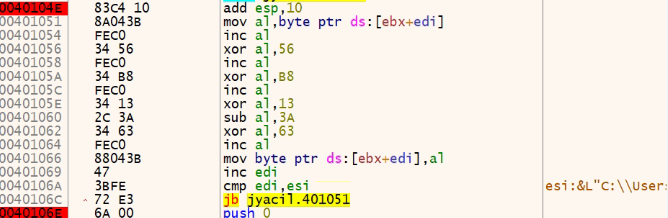

جریان کد اکنون به کد shell رمزگشایی شده منتقل می شود، که مستقیماً مسئول رمزگشایی پی لود بزرگتر است.

تصویر ۵: کد پوسته رمزگشایی شده

تصویر ۵: کد پوسته رمزگشایی شده

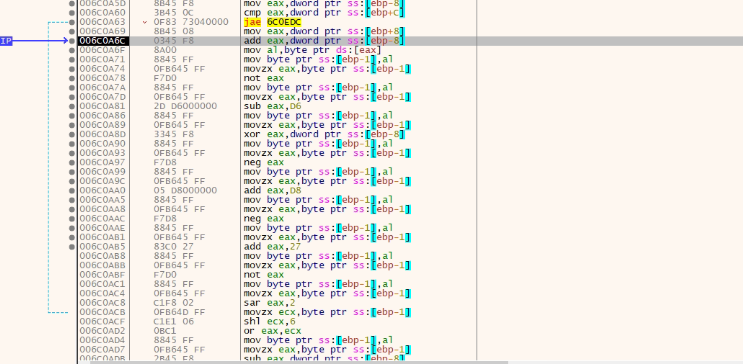

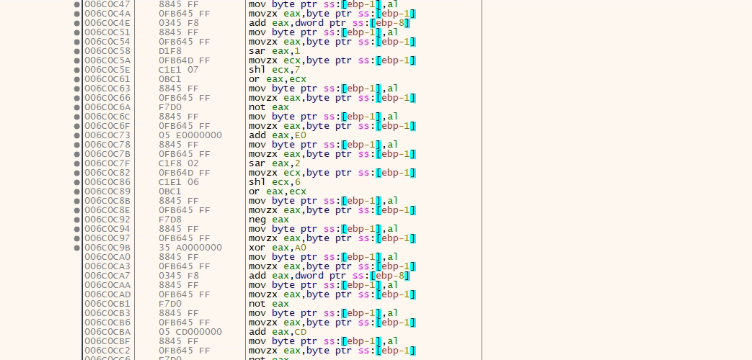

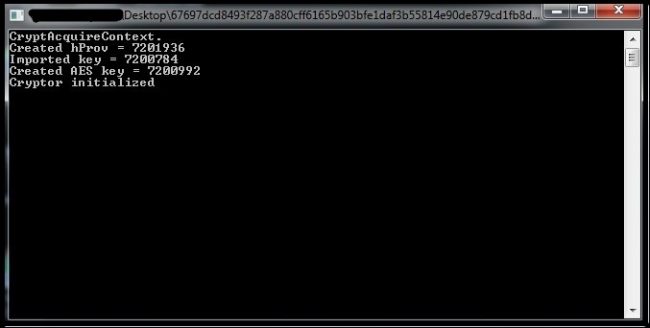

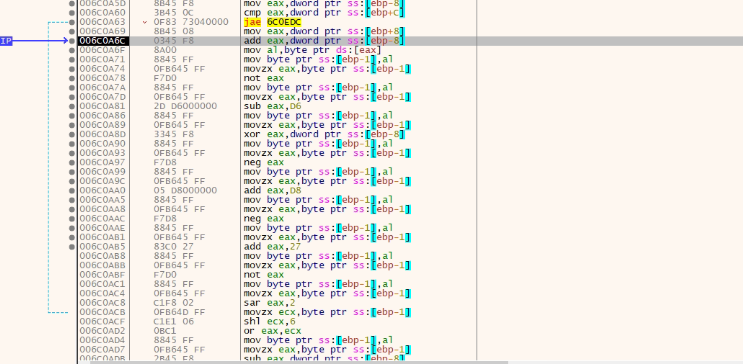

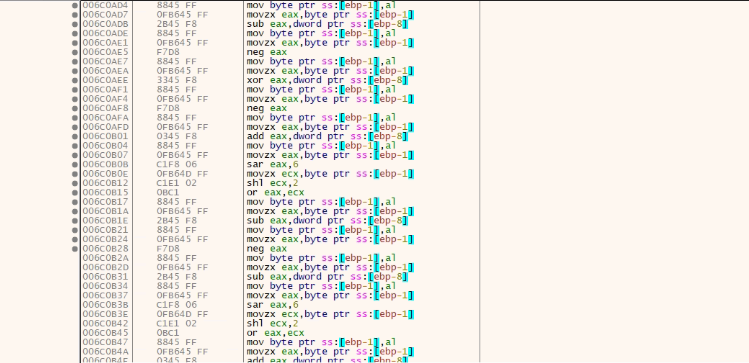

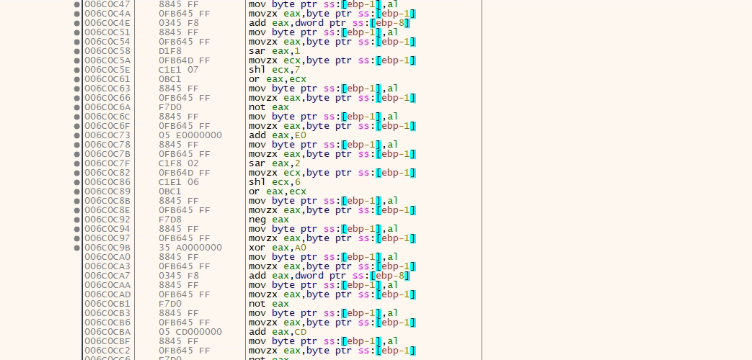

اکنون فایل رمزگذاری شده بزرگتر از مسیر %temp% با استفاده از ReadFile API خوانده شده و در حافظه اختصاص داده شده مجازی کپی می شود. سپس فایل توسط یک حلقه رمزگشایی بزرگ رمزگشایی می شود که تکه های آن در زیر موجود است. این یک حلقه عظیم است، بنابراین فقط چند قطعه در تصویر نشان داده شده است.

تصویر ۶: حلقه رمزگشایی

تصویر ۶: حلقه رمزگشایی

شکل ۷: حلقه رمزگشایی

شکل ۷: حلقه رمزگشایی

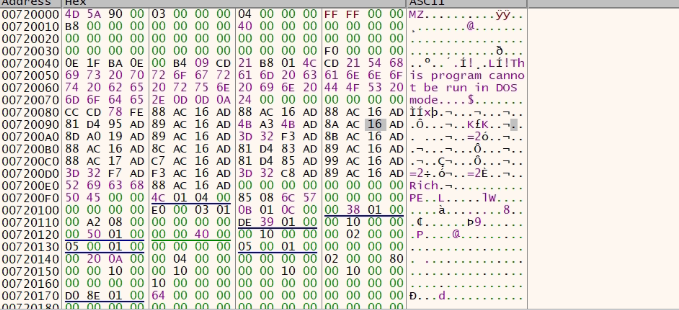

این رمزگشایی فایل PE دیگری را به همراه می آورد که محموله واقعی است.

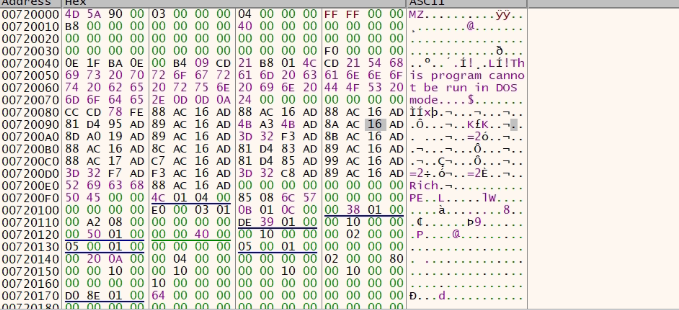

تصویر ۸: پیلود

تصویر ۸: پیلود

سپس تخلیه فرآیند انجام شده و پی لود واقعی بدافزار فعالیت خود را آغاز می کند. اجازه دهید روی بدافزار واقعی (md5: C6085AED2E2C782F81CCCA6B5FACA13E[کامپایلر Visual C++]) تمرکز کنیم.

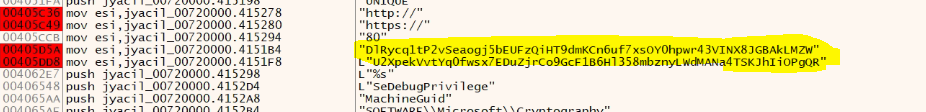

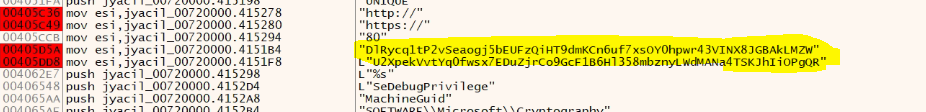

بدافزار یک mutex ایجاد می کند تا مطمئن شود فقط یک نمونه در حال اجرا است. سپس یک فایل <randomname>.tmp ایجاد می کند تا تمام اطلاعات سرقت شده را ذخیره کند. این نام تصادفی توسط دو رشته منحصر به فرد موجود در فایل تشکیل شده است.

تصویر ۹: رشته های منحصر به فرد برای تشکیل نام تصادفی

تصویر ۹: رشته های منحصر به فرد برای تشکیل نام تصادفی

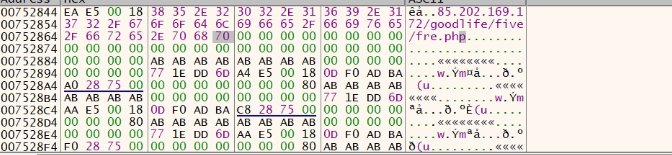

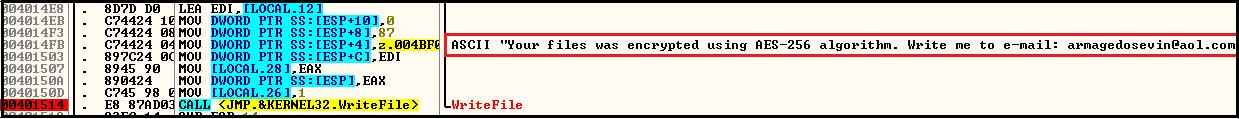

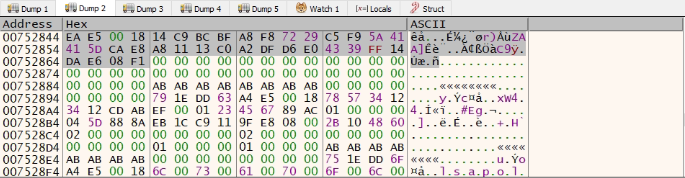

آدرس اینترنتی C2 به صورت مستقیم در کد منبع به صورت رمز وارد شده است که بعدا رمزگشایی می شود.

تصویر ۱۰: آدرس URL هاردکد شده

تصویر ۱۰: آدرس URL هاردکد شده

تصویر ۱۱: آدرس C2 تشکیل شده پس از رمزگشایی

تصویر ۱۱: آدرس C2 تشکیل شده پس از رمزگشایی

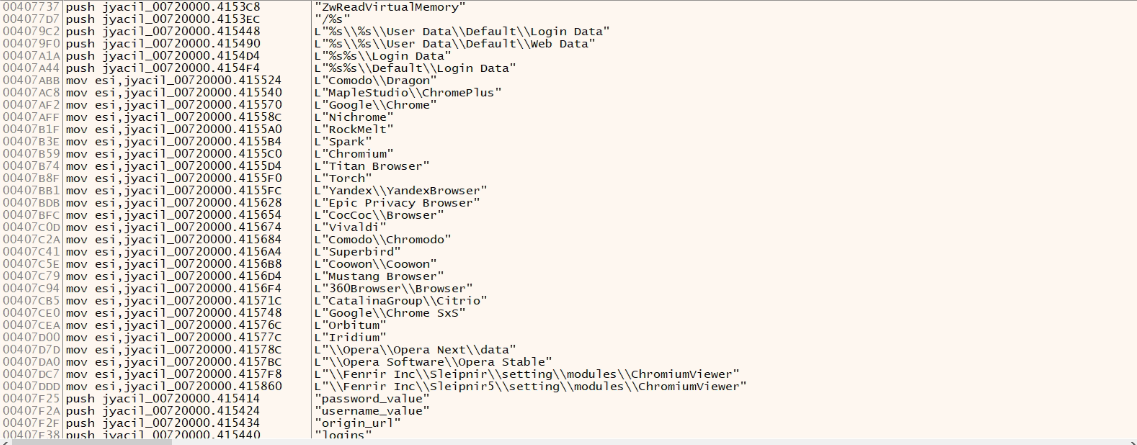

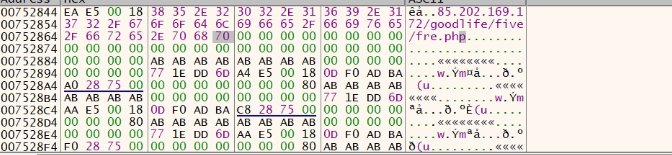

این پی لود Lokibot stealer است که اعتبارنامه ها را از نرم افزارهای زیر به سرقت برده و آنها را به آدرس اینترنتی C2 ارسال می کند:

Comodo، Maplestudio، Google Chrome، Nichrome، RockMelt، Spark، Chromium، Titanium Browser، Yandex، Torch، Mustang Browser، NetSarang، FossaMail، Postbox، MoonChild، NetGate، Total Commander، EasyFTP، FileZilla، KiTTy و غیره.

Hxxp[:]//85.202[.]169.172/goodlife/five/fre[.]php

تصویر ۱۲: رشته های مربوط به Lokibot

تصویر ۱۲: رشته های مربوط به Lokibot

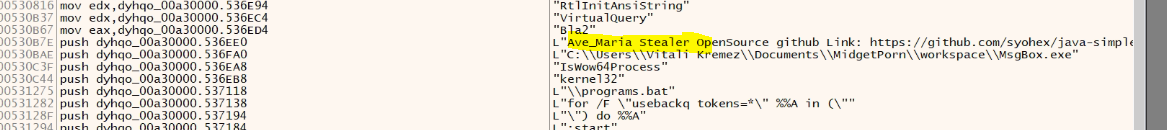

تجزیه و تحلیل بد افزار Ave Marie Stealer

اکنون به فایل دیگری متعلق به Ave Marie Stealer (MD5: CE488BABC73497C16CE8D2DE5ED218A7) نگاهی می اندازیم. این نیز یک فایل مبتنی بر NSIS است.

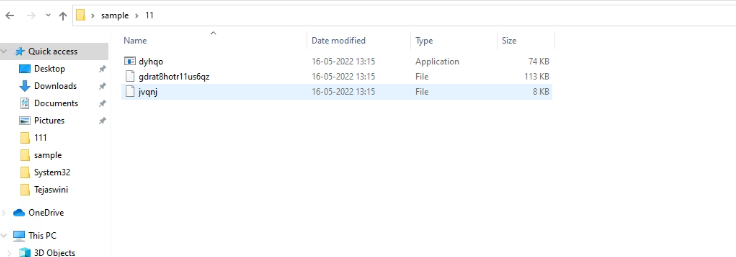

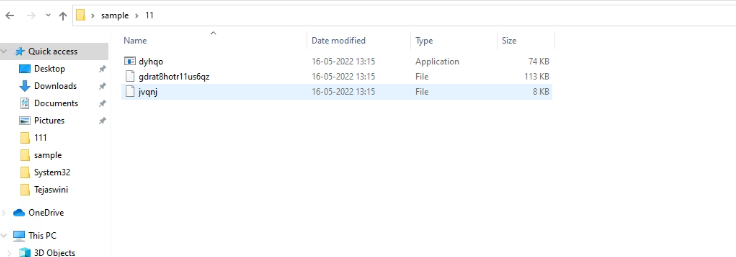

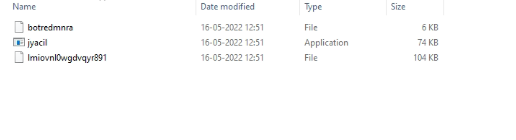

با استفاده از ۷zip، میتوانیم محتویات موجود در فایل را ببینیم:

تصویر ۱۳: داخل فایل های NSIS

تصویر ۱۳: داخل فایل های NSIS

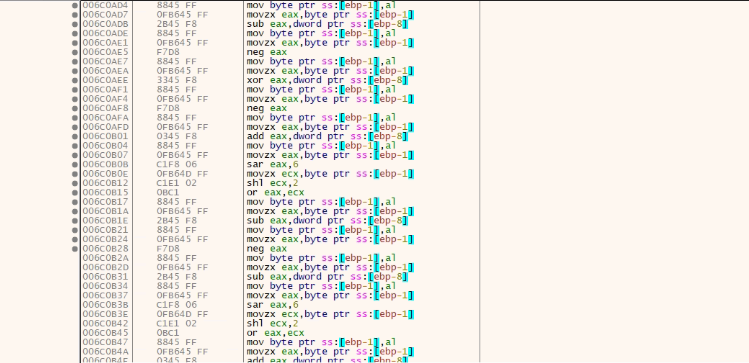

در این مورد، dyhqo.exe مسئول رمزگشایی jvqnj (فایل ۸ کیلوبایتی) است و یک کد پوسته (shellcode) را تشکیل می دهد که بعداً پی لود بزرگتر gdrat8hotr11us6qz را رمزگشایی می کند که بخش اصلی بد افزار است.

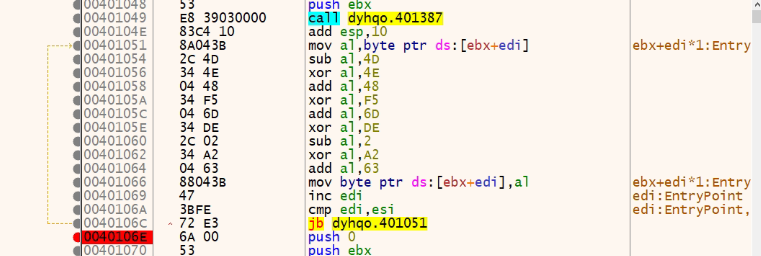

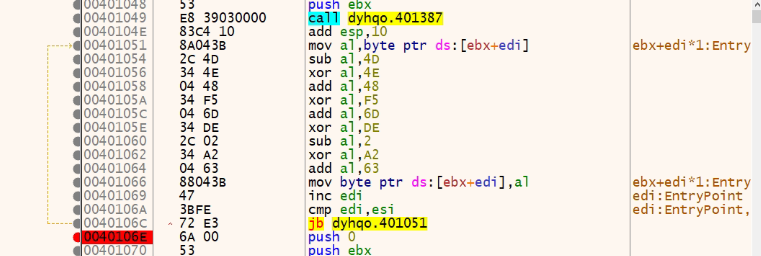

در مرحله اول یک تغییر جزئی در حلقه رمزگشایی وجود دارد (باقی مانده فایل تقریباً یکسان است):

تصویر ۱۴: حلقه رمزگشایی

تصویر ۱۴: حلقه رمزگشایی

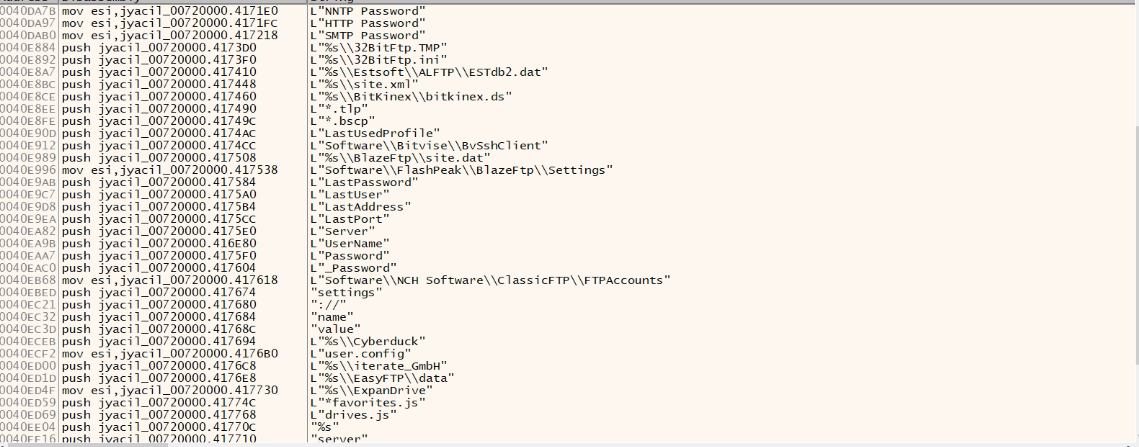

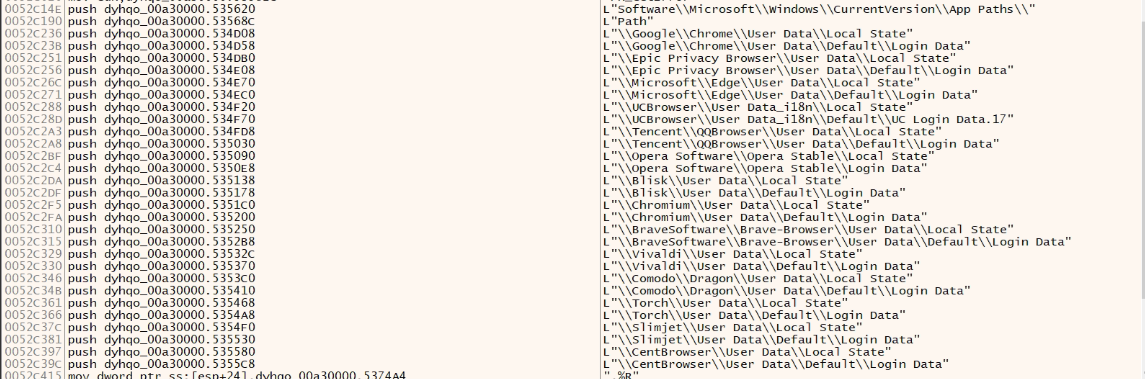

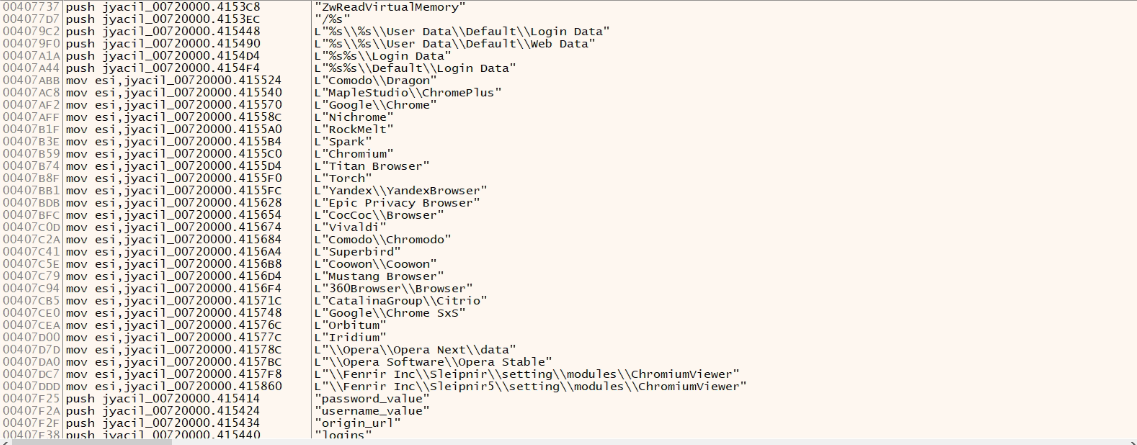

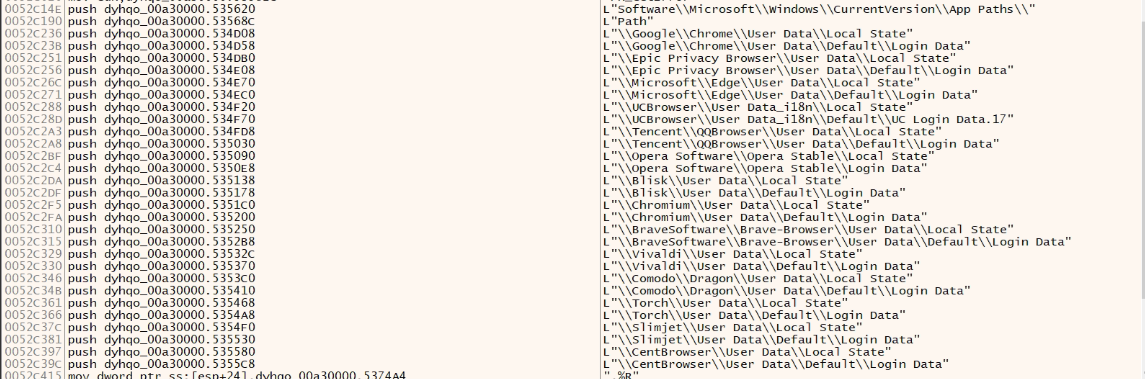

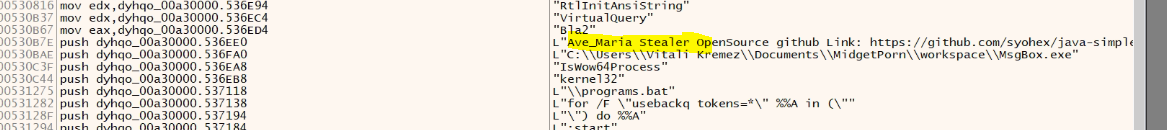

پس از رمزگشایی مرحله دوم، Ave Marie سارق (فایل دلفی) (MD5: E77D247BB34818C0C3352762C7DE0213) را دریافت می کند. رشته های مرتبط را می توان در شکل مشاهده کرد. این سارق از مرورگرهای مختلف مانند UCBrowser، CentBrowser، Comodo، Chromium، Blisk، Microsoft Edge و غیره، کلیدهای فشرده شده را می گیرد و داده ها را به سرقت می برد.

تصویر ۱۵: رشته های مربوط به Ave Marie مشاهده شده در پی لود داخلی

تصویر ۱۵: رشته های مربوط به Ave Marie مشاهده شده در پی لود داخلی

تصویر ۱۶: آدرس C2: danseeeee.duckdns.org:2022

تصویر ۱۶: آدرس C2: danseeeee.duckdns.org:2022

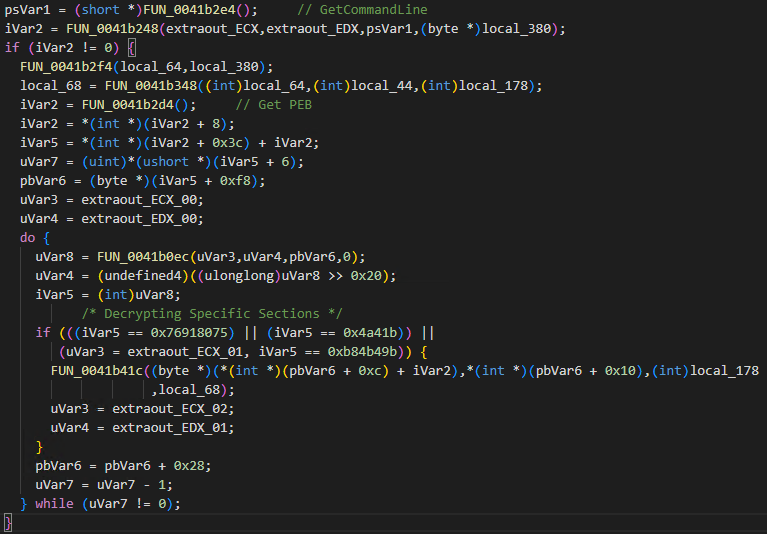

تجزیه و تحلیل: AGENTTESLA

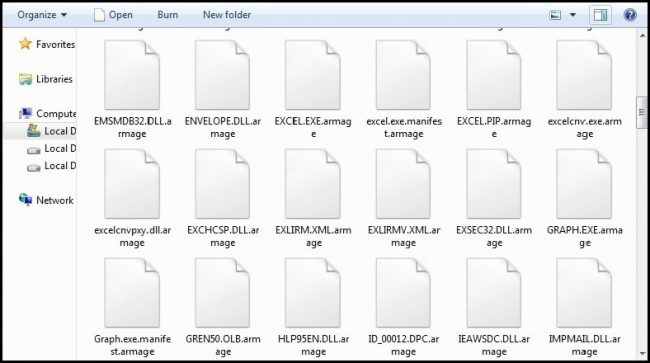

اکنون اجازه دهید فایل دیگری متعلق به Formbook (MD5: 66BE80324D7937C5E17F5D4B08574145) را بررسی کنیم. این نیز یک فایل مبتنی بر NSIS است.

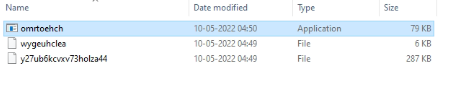

با استفاده از ۷zip می توانیم محتویات داخل فایل را ببینیم:

تصویر ۱۷: داخل فایل NSIS

تصویر ۱۷: داخل فایل NSIS

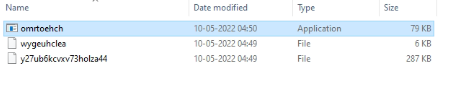

در این مورد نیز، فایل اجرایی omrtoehch.exe مسئول رمزگشایی wygeuhclea (فایل ۶ کیلوبایتی) است و یک کد پوسته را تشکیل می دهد که بعداً پی لود بزرگتر y27ub6kcvxv73holza44 را رمزگشایی می کند که پی لود واقعی را تشکیل می دهد.

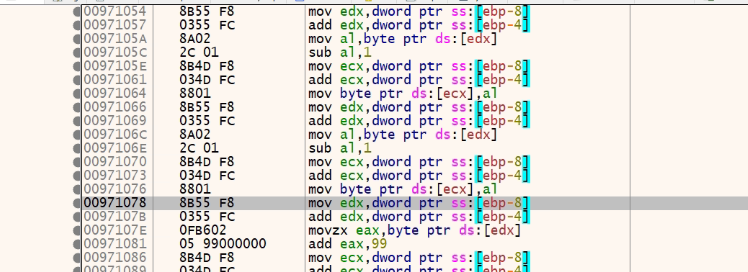

در مرحله اول یک تغییر در حلقه رمزگشایی وجود دارد (باقی مانده فایل تقریباً یکسان است). حلقه بزرگ است، بنابراین تکه هایی از کد در زیر نشان داده شده است:

تصویر ۱۸: حلقه رمزگشایی

تصویر ۱۸: حلقه رمزگشایی

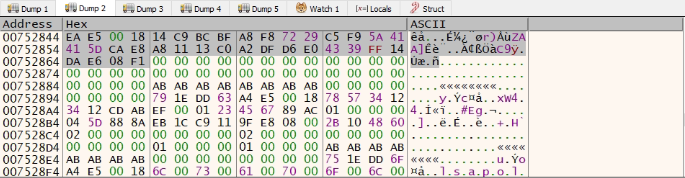

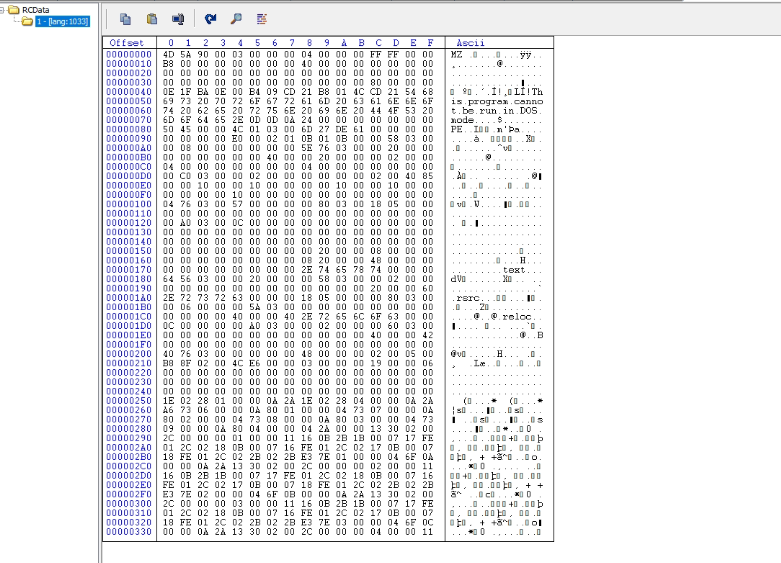

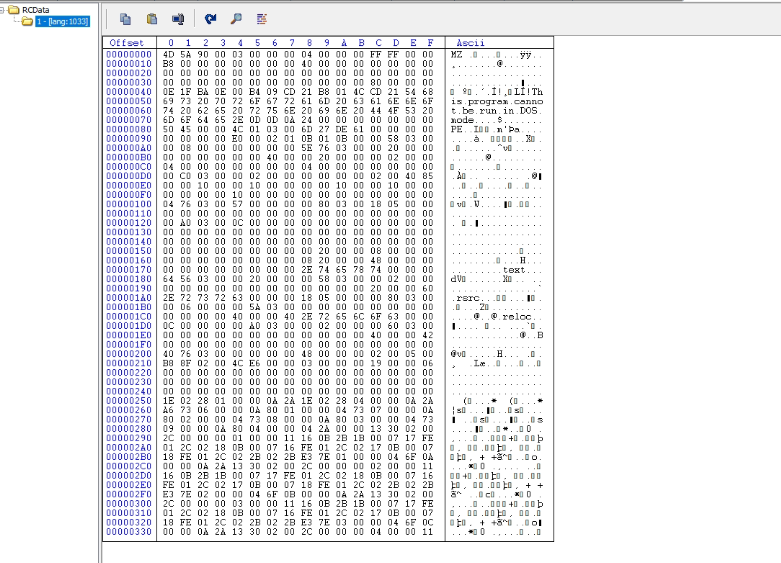

پس از رمزگشایی مرحله دوم، یک پی لود دیگر دریافت می کنیم (Visual C MD5: D0FF8F95A6AA286D781528197255B805). در این فایل به وضوح می توان مشاهده کرد که یک فایل PE دیگر در داخل منابع (RCDATA) وجود دارد. استخراج آن نشان می دهد که چه کاری انجام می دهد (F2E113BE23813F22EAA3B82CCBE535EA).

تصویر ۱۹

تصویر ۱۹

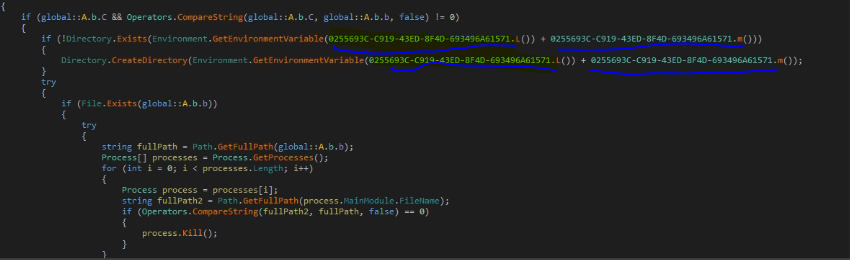

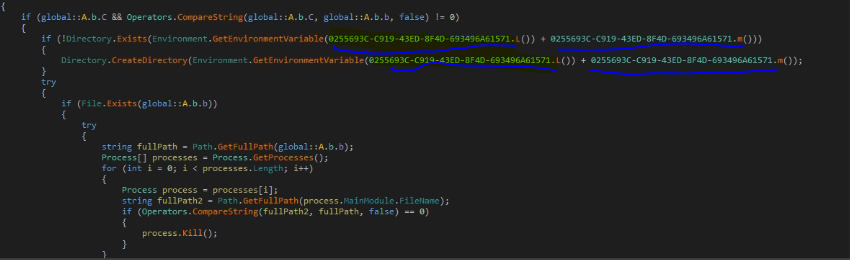

این فایل یک فایل DOTNET است که توسط “Obfuscar” که یک برنامه منبع باز رمز کننده سورس .net است مبهم شده است.

تصویر ۲۰

تصویر ۲۰

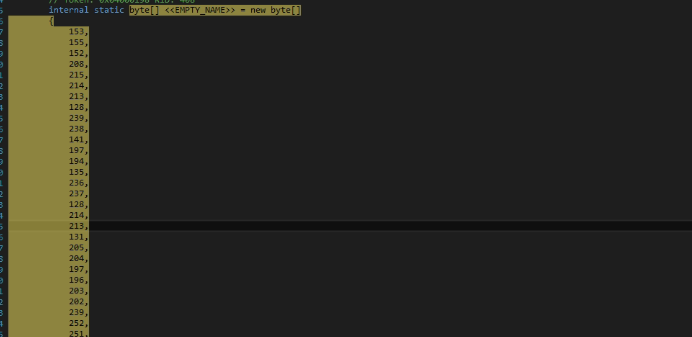

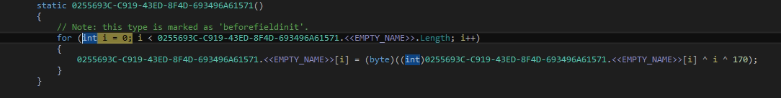

سطح مبهم سازی کد بسیار بالاست و هر رشته در زمان اجرا رمزگشایی می شود. رشته های کدگذاری شده برجسته میشوند. همه کاراکترها در یک آرایه واحد از بایت ها ذخیره میشوند که توسط <<EMPTY_NAME>> قابل دسترسی است.

تصویر ۲۱

تصویر ۲۱

رمزگشایی توسط لیست فوق توسط عملیات XOR با بایت رمزگذاری شده، موقعیت آن در لیست و عدد اعشاری ۱۷۰ انجام می شود.

تصویر ۲۲

تصویر ۲۲

این پی لود برای دسترسی به یک رشته، تابعی را فراخوانی می کند که با دسترسی به موقعیت آن در لیست و طول آن، رشته را برمی گرداند.

پس از رمزگشایی پی لود، رشته های زیر نمایان شدند که مربوط به AgentTeslaV3 است:

\ \Account.CFN

\Account.stg

\accountrc

\accounts.xml

\Accounts\Account.rec0

\Accounts_New

\Apple Computer\Preferences\keychain.plist

\browsedata.db

\cftp\Ftplist.txt

\Claws-mail

\clawsrc

\Common Files\Apple\Apple Application Support\plutil.exe

\Comodo\IceDragon\

\CoreFTP\sites.idx

\Data\Tor\torrc

\Default\

\Default\EncryptedStorage

\Default\Login Data

\drivers\etc\hosts

\EncryptedStorage

\falkon\profiles\

\Mailbox.ini

\Microsoft\Credentials\

\Microsoft\Edge\User Data

\Microsoft\Protect\

\Moonchild Productions\Pale Moon\

\Mozilla\Firefox\

\Mozilla\icecat\

\Mozilla\SeaMonkey\

\NETGATE Technologies\BlackHawk\

\OpenVPN\config\

\Opera Mail\Opera Mail\wand.dat

\passwordstorerc

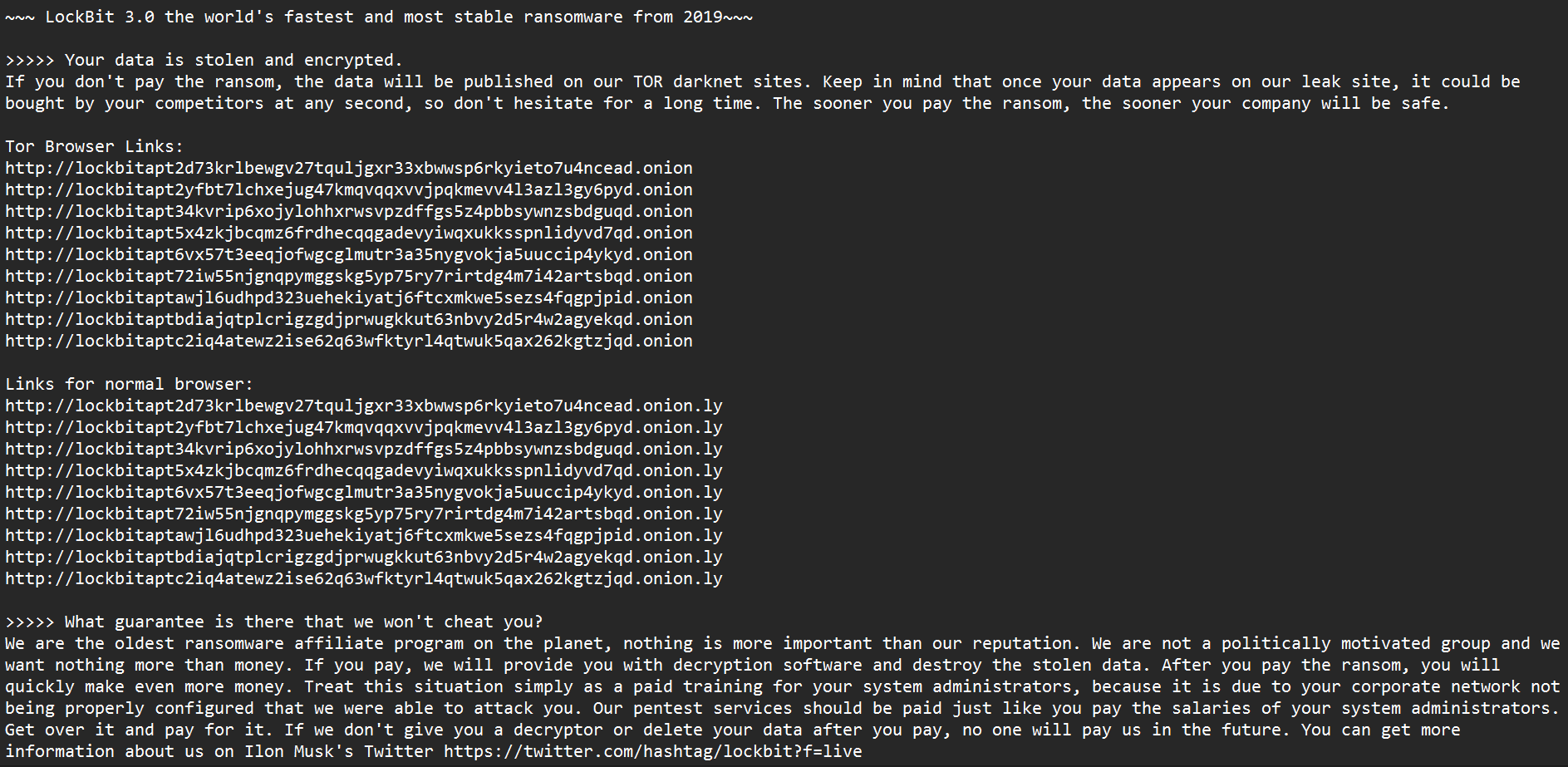

ناقل آلودگی

همه این فایل ها دارای زنجیره آلودگی زیر هستند:

EMAIL >> DOCUMENT/XLS/CAB/RAR >> NSIS Installers

تصویر ۲۲: ایمیل حاوی پیوست XLSX

تصویر ۲۲: ایمیل حاوی پیوست XLSX

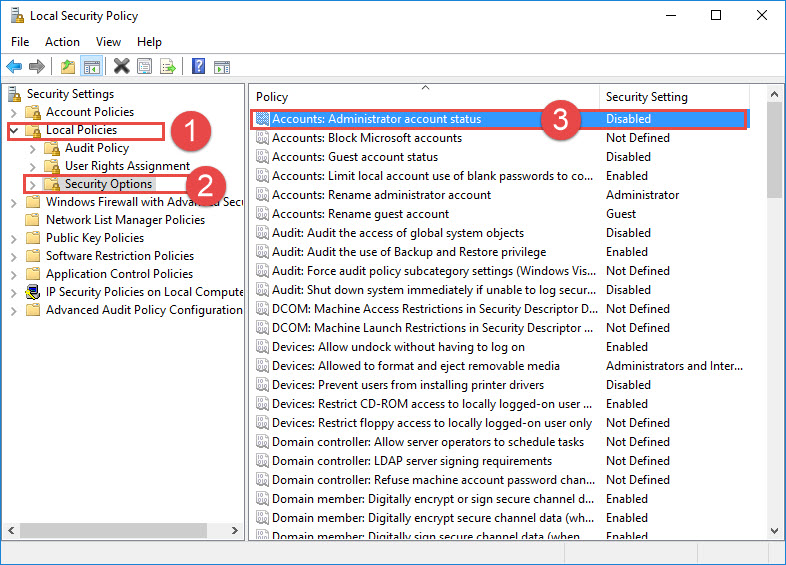

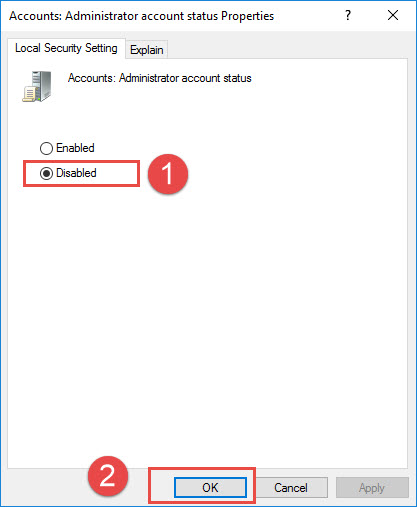

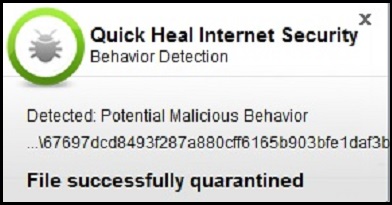

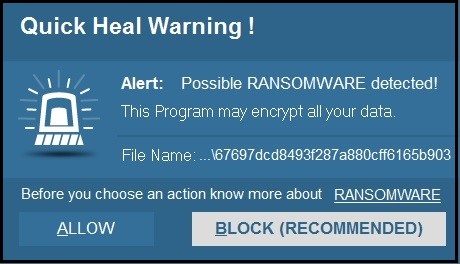

کوییک هیل چگونه از خود محافظت می کند؟

- Quick Heal از طریق تشخیص های زیر از مشتریان خود محافظت می کند:

- IgenericPMF.S28122388

- NSISFrmbk.S26708217

- NSISLokibt.S26708218

- MsilFC.S17872954

- GenericRI.S28136194

نتیجه:

مشاهده شده مهاجمان در نحوه استقرار کدهای مخرب از طریق نصبکنندههای NSIS تغییراتی ایجاد کرده اند. آنالیزهای فوق نشان که چگونه سارقان سایبری از بارگذارنده های مبتنی بر NSIS استفاده میکنند. همه این بارگذارنده ها دارای یک اسکریپت هستند که کد مخرب در آن جاسازی شده می باشند که فایل exe با نام تصادفی رمزگذاری شده (اندازه کوچک) اجرا می شود. فایل اجرایی exe پی لود رمزگذاری شده کوچکتر را خوانده و رمزگشایی میکند. سپس کد پوسته رمزگشایی شده، فایل بزرگتر دارای نام تصادفی را رمزگشایی کرده و بدافزار واقعی را تشکیل میدهد.

بنابراین، کاربران باید از نصبکنندههای NSIS که ممکن است این روزها حاوی باج افزار و سارقان سایبری باشند، آگاه باشند.

مشروح خبر در:https://blogs.quickheal.com/are-malware-operators-using-nsis-installers-to-bombard-stealers-and-avoid-detection/

تهیه شده در شرکت فناوری ارتباطات و اطلاعات فانوس

تصویر۲: داخل فایل NSIS

تصویر۲: داخل فایل NSIS