آخرین نسخه LockBit 3.0 زیرساخت های انرژی هند را مورد حمله قرار داد.

پس از منحل شدن گروه بدنام باج افزاری Conti، اعضای سابق آن شروع به هدف قرار دادن بخش های انرژی و نیرو با یک باج افزار ناشناخته جدید کردند. اطلاعات به دست آمده توسط پژوهشگران شرکت تکنولوژی های کوییک هیل -که از قبل بخش انرژی و نیرو را به عنوان بخشی مستعد حملات سایبری شناسایی کرده بودند و سطح هشدار آن را افزایش داده بودند- حاکی از این حملات پیشرفته است. نظارت فعالانه پژوهشگران موجب شد بلافاصله پس از شناسایی در یکی از سازمانهای بخش انرژی که مورد حمله قرار گرفت، این حملات شناسایی و آنالیز گردد. بررسی و آنالیز محققان نشان داد که نوع جدید باجافزار LockBit 3.0 باعث این آلودگی شده است. همین امسال این گروه خرابکار، ادعای تسلط بر دیگر گروه های باج افزاری را داشته است.

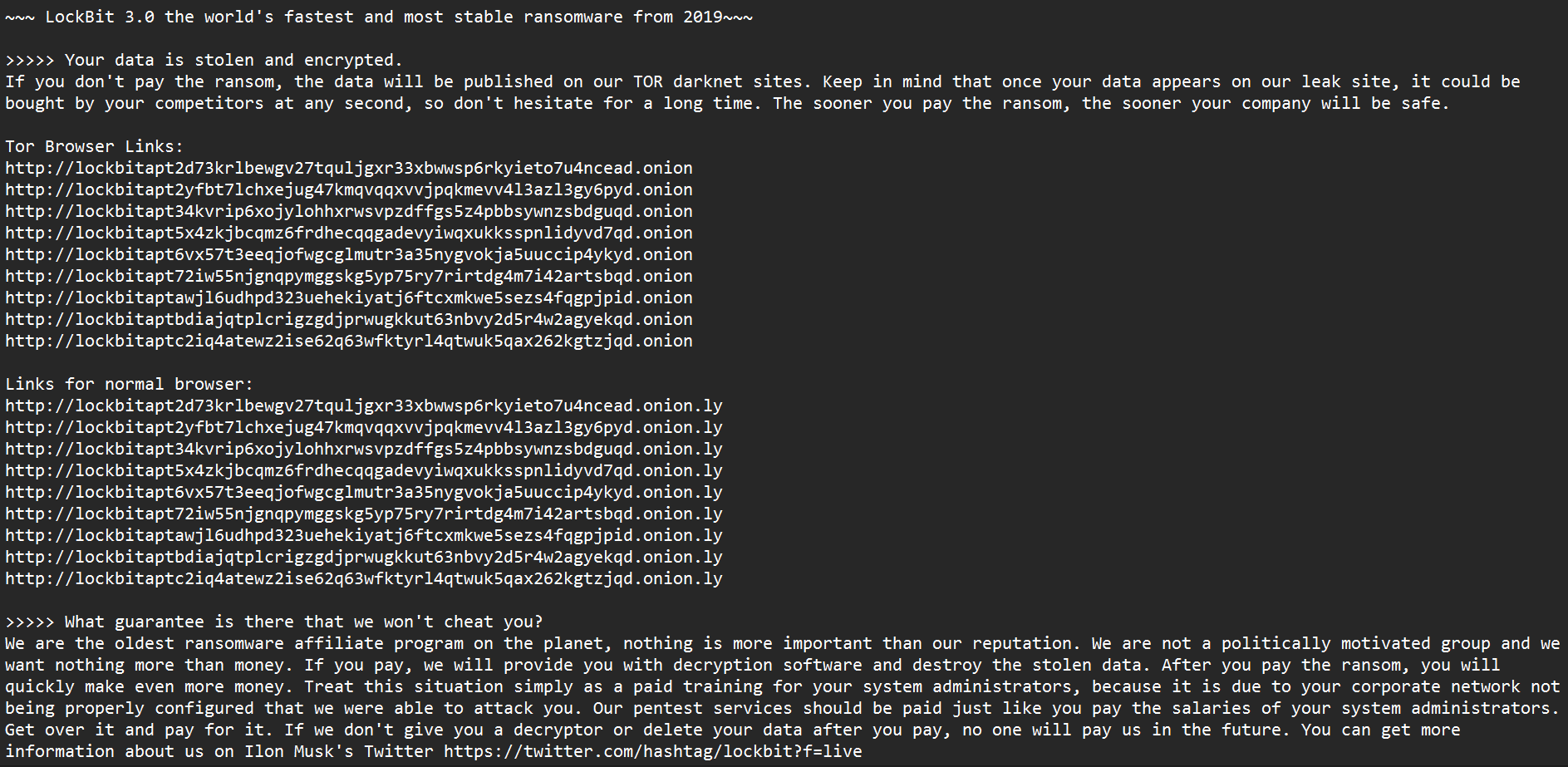

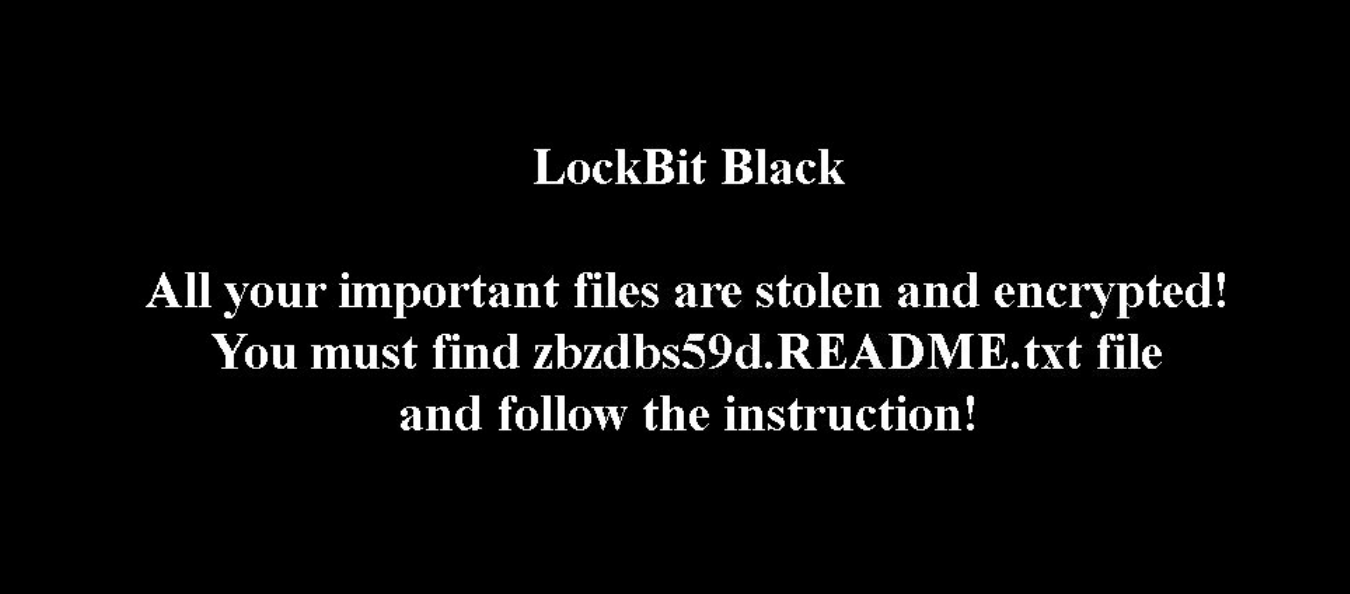

تصویر۱ – یادداشت باج افزار

سازمانی که بار اصلی این حمله باجافزار را متحمل شد، دارای کلاینت در مکانهای مختلف بود که با یکدیگر و سرور در یک توپولوژی Mesh به صورت توزیع شده با هم در ارتباط بودند. گزارشهای سیستمهای متعدد و تلهمتری، مشخص کرد که از ابزار Windows Sys-Internal PSEXEC موجود در یک سیستم محافظتنشده برای اجرای payload باجافزار (Lock.exe) در تمام سیستمها برای اقدامات بعدی استفاده شده است. نکته قابل توجه این بود که فقط درایوهای به اشتراک گذاشته شده رمزگذاری شده بودند.

دسترسی اولیه از طریق تکنیکهای جستجوی فراگیر که در آن از چندین نام کاربری استفاده میشد، به دست آمد. رمزگذاری با برچسب زمانی اوایل صبح ۲۷-ژوئن-۲۰۲۲ صورت پذیرفت. فعالیتهایی برای مخدوش کردن بررسی های جرم شناسانه (forensic) نیز مشاهده شده که گزارشهای رویداد را حذف کرده، چندین پراسس را از بین برده و سرویسها را به طور همزمان حذف می کرد.

تجزیه و تحلیل اولیه

دقیقا یک هفته قبل از رمزگذاری برای اولین بار مشاهده شد که سرویس PSEXESVC نصب شده و رمزگذاری اتصالات SMB برقرار شد. فایل های مخرب BAT توسط همان سرویس فقط در یک کلاینت اجرا شدند:

C:\Windows\system32\cmd.exe /c “”openrdp.bat” ”

C:\Windows\system32\cmd.exe /c “”mimon.bat” ”

C:\Windows\system32\cmd.exe /c “”auth.bat” ”

C:\Windows\system32\cmd.exe /c “”turnoff.bat” ”

سرویس PSEXESVC پیلود باجافزار را که باید یک کلید معتبر به همراه گزینه خط فرمان “-pass” ارسال کند را اجرا می کند. فایل های رمزگذاری شده با پسوند .zbzdbs59d تولید می شوند که نشان می دهد تولید تصادفی با هر بار بارگذاری انجام می شود.

انجین آنتی ویروس و ماژول رفتارشناسی بلادرنگ راه دور کوییک هیل نشان می دهد که پیلود باج افزار (Lock.exe) در چندین مکان در یک روز شناسایی شده است. این نشان می دهد که payload به همه این سیستم ها ارسال شده است اما توسط آنتی ویروس شناسایی شده است.

آنالیز payload

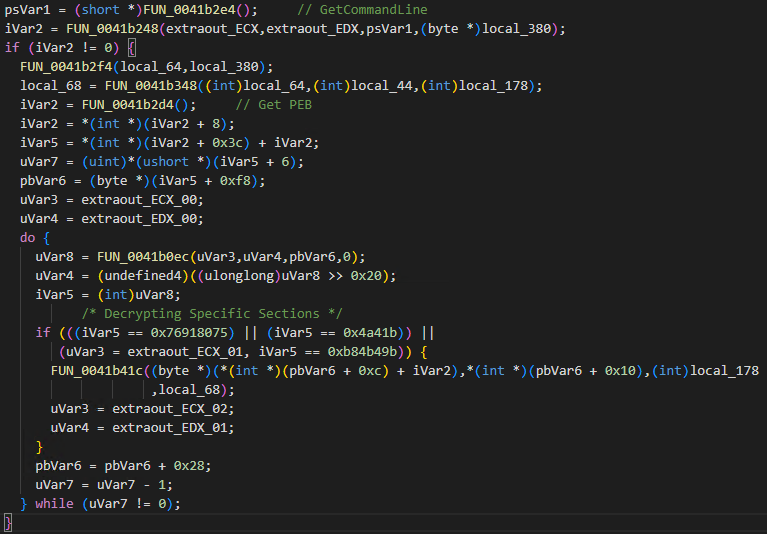

تمام بخشهای موجود در پیلود رمزگذاری شدهاند، که فقط با دور زدن کلید رمزگشایی به عنوان پارامتر خط فرمان “-pass” قابل رمزگشایی هستند. کلید به دست آمده برای این نمونه: ۶۰c14e91dc3375e4523be5067ed3b111

کلید برای رمزگشایی بخش های خاصی از حافظه که با پیمایش PEB به دست میآید و بعداً بخش های رمزگشایی شده را فراخوانی می کند، مودر پردازش قرار می گیرد.

تصویر۲ – بخش های رمزگشایی

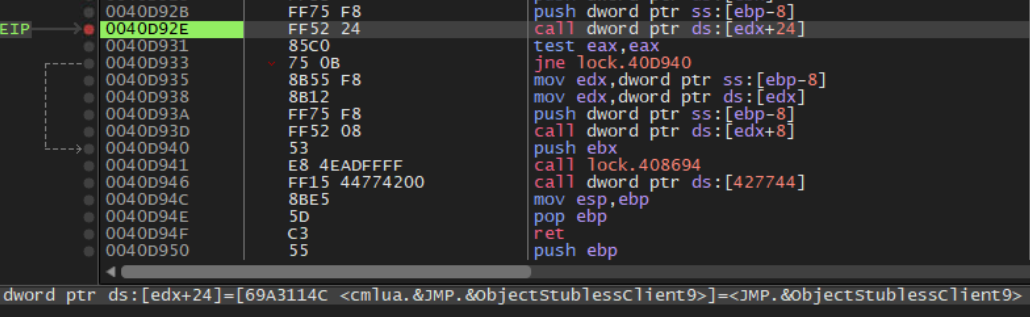

با رمزگشایی رشته مبهم شده با عملگر XOR و با استفاده از کلید ۰x3A013FD5 ، تعدادی از API های Win32 و چند وارد شده دیگر که بسته بندی شده بود رمزگشایی شدند.

تصویر۳ – Resolve کردن APIهای Win32

افزایش سطح دسترسی

هنگامی که سطح دسترسی Admin در حین اجرا وجود نداشته باشد، از CMSTPLUA COM برای دور زدن UAC استفاده میکند تا امتیازات را با نمونه دیگری از پیلود باجافزار افزایش داده و پراسس فعلی را خاتمه دهد.

تصویر۴ – دور زدن UAC

حذف سرویس و خاتمه پراسس

پراسس های خاتمه یافته شامل SecurityHealthSystray.exe و انحصار متقابل ایجاد شده در حین اجرا ۱۳fd9a89b0eede26272934728b390e06 می باشد. با استفاده از یک لیست از پیش تعریف شده، سرویسهای نصب شده بررسی شده و در صورت یافتن در سیستم حذف می شوند:

- Sense

- Sophos

- Sppsvc

- Vmicvss

- Vmvss

- Vss

- Veeam

- Wdnissvc

- Wscsvc

- EventLog

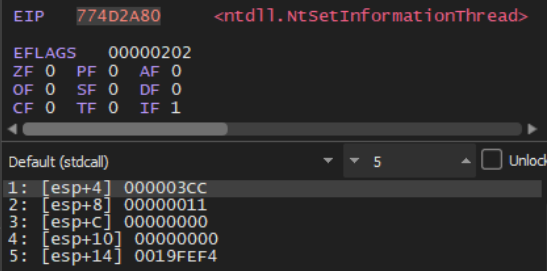

تکنیک ضد اشکال زدایی

نخ های مورد استفاده برای رمزگذاری فایل با استفاده از تابع NtSetInformationThread با مقدار غیرمستند (ThreadHideFromDebugger = 0x11) برای پارامتر ThreadInformationClass از دیباگر پنهان می شوند.

تصویر۵ – تکنیک NtSetInformationThread

رمزگذاری فایل

پیش از شروع رمزگذاری فایل، بدافزار با ایجاد و نوشتن یک آیکن در یک فایل تصویری در آدرس C:\ProgramData با نام zbzdbs59d.ico، آنرا به فایل های رمزگذاری شده مرتبط می کند. فایلها با ایجاد نخ های متعدد رمزگذاری شده و نام هر فایل با یک رشته تصادفی تولیدی و یک پسوند ثابت تعیین می گردد.

تصویر۶ – نام فایل های رمزگذاری شده

فایل یادداشت باج با عنوان “zbzdbs59d.README.txt” در هر مسیر به جز Program Files و دایرکتوری Windows که رمزگذاری نشده اند ایجاد می شود. فایل توضیحات شامل دستورالعملهایی برای نصب مرورگر TOR، لینک چت به همراه شناسه شخصی می باشد و طبق معمول با هشدارهایی پایان مییابد. پس زمینه ویندوز رایانه قربانی با نام LockBit Black تغییر یافته و دستورالعمل هایی را که باید دنبال شود ذکر می شود:

تصویر۷ – تصویر زمینه اصلاح شده

فعالیت ضد جرم شناسی

باجافزار بهعنوان بخشی از پاک کردن ردپای خود، با تنظیم چندین کلید فرعی رجیستری با مقدار صفر، گزارش رویدادهای ویندوز را غیرفعال کرد.

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Channels\*

وظایف ویندوز خاتمه داده شده:

| IBM* | PrnHtml.exe* | DriveLock.exe* | MacriumService.exe* |

| sql* | PAGEANT.EXE* | CodeMeter.exe* | ReflectMonitor.exe* |

| vee* | firefox.exe* | DPMClient.exe* | Atenet.Service.exe* |

| sage* | ngctw32.exe* | ftpdaemon.exe* | account_server.exe* |

| mysql* | omtsreco.exe | mysqld-nt.exe* | policy_manager.exe* |

| bes10* | nvwmi64.exe* | sqlwriter.exe* | update_service.exe* |

| black* | Tomcat9.exe* | Launchpad.exe* | BmsPonAlarmTL1.exe* |

| postg* | msmdsrv.exe* | MsDtsSrvr.exe* | check_mk_agent.exe* |

- سرویس های حذف شده:

- sc stop “Undelete”

- sc delete “LTService”

- sc delete “LTSvcMon”

- sc delete “WSearch”

- sc delete “MsMpEng”

- net stop ShadowProtectSvc

- C:\Windows\system32\net1 stop ShadowProtectSvc

حذف نسخه های پشتیبانی Shadow Volume

- vssadmin.exe Delete Shadows /All /Quiet

حذف همه اتصال های فعال شبکه

- net use * /delete /y

فهرست جامع همه وقایع نگارها

فعالیت های رجیستری

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System” /v legalnoticecaption /t REG_SZ /d “ATTENTION to representatives!!!! Read before you log on” /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System” /v legalnoticetext /t REG_SZ /d “Your system has been tested for security and unfortunately your system was vulnerable. We specialize in file encryption and industrial (economic or corporate) espionage. We don’t care about your files or what you do, nothing personal – it’s just business. We recommend contacting us as your confidential files have been stolen and will be sold to interested parties unless you pay to remove them from our clouds and auction, or decrypt your files. Follow the instructions in your system” /f

reg add “HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server” /v fDenyTSConnections /t REG_DWORD /d 0 /f

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA /v RunAsPPL /t REG_DWORD /d 0 /f

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

نتیجه گیری

سیستمهای محافظتنشده در شبکه با استفاده از تکنیک جستجوی فراگیر (brute-force) ابزار PSEXEC را در همه سیستمها اجرا می کنند تا payload باجافزار برای اقدامات بعدی باج افزار فعال شود. با معرفی برنامه پاداش باگ برای LockBit 3.0 و اتخاذ تاکتیکهای جدید اخاذی، لازم است اقدامات احتیاطی مانند دانلود برنامهها فقط از منابع مورد اعتماد، استفاده از آنتیویروس اوریجینال و به روز برای محافظت بیشتر، و اجتناب از کلیک کردن بر روی پیوندهای دریافتی از طریق ایمیل یا پلتفرمهای رسانههای اجتماعی صورت پذیرد.

IOC ها

| شناسایی | MD5 |

| Ransom.Lockbit3.S28401281

HEUR:Ransom.Win32.InP |

۷E37F198C71A81AF5384C480520EE36E |

IPها

۳٫۲۲۰٫۵۷٫۲۲۴

۷۲٫۲۶٫۲۱۸٫۸۶

۷۱٫۶٫۲۳۲٫۶

۱۷۲٫۱۶٫۱۱۶٫۱۴

۷۸٫۱۵۳٫۱۹۹٫۲۴۱

۷۲٫۲۶٫۲۱۸٫۸۶

۵٫۲۳۳٫۱۹۴٫۲۲۲

۲۷٫۱۴۷٫۱۵۵٫۲۷

۱۹۲٫۱۶۸٫۱۰٫۵۴

۸۷٫۲۵۱٫۶۷٫۶۵

۷۱٫۶٫۲۳۲٫

۶۴٫۶۲٫۱۹۷٫۱۸۲

۴۳٫۲۴۱٫۲۵٫۶

۳۱٫۴۳٫۱۸۵٫۹

۱۹۴٫۲۶٫۲۹٫۱۱۳

Jumpsecuritybusiness[.]com

مشروح خبر در: https://www.seqrite.com/blog/indian-power-sector-targeted-with-latest-lockbit-3-0-variant/

تهیه شده در شرکت فناوری ارتباطات و اطلاعات فانوس