در سال های اخیر، باج افزارها موجب پیدایش عمده ترین اختلالات و حملات سایبری در سراسر جهان شده اند.

نشت اخیر و گسترده اطلاعات از آژانس امنیت ملی آمریکا (NSA) به بیرون با سوء استفاده از حفره EternalBlue توسط مجرمان سایبری موجب گسترش باج افزار WannaCry در سراسر جهان شده است. آسیب پذیری سیستم عامل ویندوز با شناسه MS-17-010 توسط گروه بدنام دلال سایه در ۱۴ آوریل ۲۰۱۷ افشا شد. این آسیب پذیری بیشتر نسخه های دسکتاپ (رایانه شخصی) و سرور مایکروسافت ویندوز را تحت تاثیر قرار می دهد که از وصله امنیتی ماه مارس ۲۰۱۷ مایکروسافت استفاده کردند. گرچه سیستم هایی که هنوز اقدام به نصب این وصله نکرده اند نیز توسط باج افزار WannaCry و با استفاده از رفتار کرم مانند برای یافتن سیستم های آسیب پذیر در درون شبکه مورد استفاده قرار می گیرند.

نشت اخیر و گسترده اطلاعات از آژانس امنیت ملی آمریکا (NSA) به بیرون با سوء استفاده از حفره EternalBlue توسط مجرمان سایبری موجب گسترش باج افزار WannaCry در سراسر جهان شده است. آسیب پذیری سیستم عامل ویندوز با شناسه MS-17-010 توسط گروه بدنام دلال سایه در ۱۴ آوریل ۲۰۱۷ افشا شد. این آسیب پذیری بیشتر نسخه های دسکتاپ (رایانه شخصی) و سرور مایکروسافت ویندوز را تحت تاثیر قرار می دهد که از وصله امنیتی ماه مارس ۲۰۱۷ مایکروسافت استفاده کردند. گرچه سیستم هایی که هنوز اقدام به نصب این وصله نکرده اند نیز توسط باج افزار WannaCry و با استفاده از رفتار کرم مانند برای یافتن سیستم های آسیب پذیر در درون شبکه مورد استفاده قرار می گیرند.

ایجاد خرابی WannaCry در سراسر جهان

این باج افزار در حال حاضر سازمانهای بزرگ در اسپانیا، انگلستان، چین و دیگر کشورها از جمله هند را هدف قرار داده است. این سازمانها عبارتند از کلینیک ها و بیمارستان در انگلستان، شرکت های مخابراتی، گاز، برق و دیگر سازمانهای خدماتی. بسیاری از دانشگاه ها در چین نیز هدف حمله قرار گرفته اند.

در آزمایشگاه امنیتی کوییک هیل، تاکنون بیش از ۳۰۰۰ حملات باج افزاری WannaCry شناسایی شده اند که در حدود ۲۴۵۰ مورد از هند بوده است. کوییک هیل با موفقیت از این حملات در برابر رمزنگاری اطلاعات کاربران دفاع کند.

باج افزار WannaCry چگونه کار می کند؟

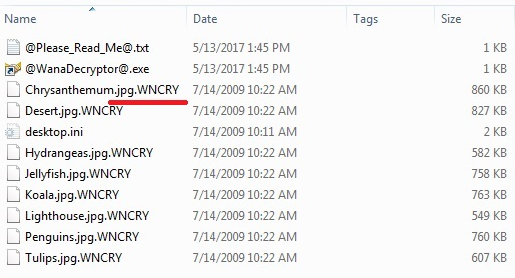

زمانی این حمله انجام می شود که سیستم ها با استفاده از سرویسهای SMB به یک شبکه متصل گردند. این سرویس ها با استفاده از حفره EternalBlue مورد حمله قرار گرفته و با استقرار باج افزارWannaCry و سپس اجرای موفقیت آمیز آن باعث رمزگذاری فایل های کاربران می شوند. هنگامی که فایل ها رمزگذاری شدند، پسوند WNCRY به همه فایل های رمزگذاری شده می افزاید.

تصویر ۱: فایل های رمزگذاری شده توسط باج افزار WannaCry

پس از استفاده موفقیت آمیز از حفره، فایل های زیر را به سیستم می افزاید:

- C:\ProgramData\<random_alphanumeric>\@WanaDecryptor@.exe

- C:\ProgramData\<random_alphanumeric>\tasksche.exe

- C:\ProgramData\<random_alphanumeric>\taskdl.exe

- C:\ProgramData\<random_alphanumeric>\taskse.exe

ضمناً باج افزار WannaCry برای اینکه به صورت دائمی در سیستم باقی بماند، مدخل های آلوده رجیستری زیر را وارد می کند تا بتواند بعد از هر راه اندازی مجدد سیستم، مجددا آلودگی را گسترش دهد.

- [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

- “xwjfzbtm432″=”\”C:\\ProgramData\\<random_alphanumeric>\\tasksche.exe\“”

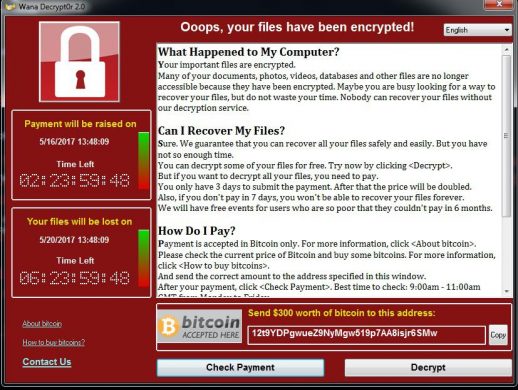

پس از رمزگذاری موفق، هشدار زیر را به کاربر نشان می دهد که حاوی دستورالعمل های لازم برای بازیابی فایل های رمز شده می باشد. برای ایجاد رعب و وحشت شمارش معکوس نشان داده می شود و از قربانی درخواست پرداخت باج میکند. در غیر این صورت تهدید می کند که تمام داده های رمزگذاری شده را حذف می کند. WannaCry نشان می دهد پیام هشدار باج افزار در زبان منطقه جاری است.

تصویر ۲: پیام هشدار باج افزار WannaCry

تصویر ۲: پیام هشدار باج افزار WannaCry

چگونه کوییک هیل در برابر باج افزار WannaCry محافظت می کند؟

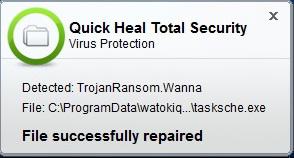

محافظ ضد ویروس کوییک هیل با موفقیت و بدون نیاز به دخالت کاربر، فایل های مخرب رمزگذاری را با عنوان TrojanRansom.Wanna”” شناسایی و پاک سازی می کند.

تصویر ۳: پیام هشدار محافظ ضد ویروس کوییک هیل

تصویر ۳: پیام هشدار محافظ ضد ویروس کوییک هیل

سامانه رفتارشناسی پیشرفته کوییک هیل به صورت فعالانه و پیشگیرانه، با موفقیت فعالیت این باج افزار را بر اساس رفتار آن شناسایی می کند. در این وضعیت، کاربر باید بر روی دکمه BLOCK کلیک کند تا فعالیت رمزگذاری مسدود شود.

تصویر ۴: اعلان سامانه رفتارشناسی پیشرفته کوییک هیل

تصویر ۴: اعلان سامانه رفتارشناسی پیشرفته کوییک هیل

تکنولوژی ضد باج افزار کوییک هیل نیز با موفقیت فایل فعالیت رمزگذاری باج افزارWannaCry را شناسایی می کند:

تصویر ۵: شناسایی فعالیت رمزگذاری توسط ضد باج افزار کوییک هیل

تصویر ۵: شناسایی فعالیت رمزگذاری توسط ضد باج افزار کوییک هیل

توصیه هایی برای کاهش حملات باج افزاری:

آزمایشگاه امنیتی کوییک هیل، برای کاهش خطر ابتلا به آلودگی باج افزاری WannaCry توصیه اکید می کند که اقدامات زیر را انجام دهید:

- نصب وصله های امنیتی (Patch) مایکروسافت برای آسیب پذیری هایی که توسط این باج افزار استفاده می شوند.

- پشتیبان گیری منظم از اطلاعات مهم خود و بررسی دوره ای که مطمئن شوید اطلاعات پشتیبان گیری شده، به درستی تولید شده و قابل بازیابی هستند.

- مطمئن شوید که راهکارهای امنیتی در همه کلاینتهای شبکه وجود داشته باشد.

- همیشه نرم افزار های امنیتی نصب شده را به روز رسانی کنید و آخرین امضاهای منتشره را اعمال نمایید.

- انجام اسکن کامل سیستم با استفاده از نرم افزار های امنیتی نصب شده.

- اجتناب از کلیک کردن بر روی لینک و باز کردن فایل پیوست ایمیل از منابع ناشناخته و مشکوک.

برای دریافت وصله های امنیتی مایکروسافت به سایت زیر مراجعه فرمایید:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

تصدیق:

کارشناسان موضوع –

Prashil Moon و Dipali Zure

آزمایشگاه امنیتی کوییک هیل